柳州C/C++语言培训班

柳州C/C++语言培训班

- 上课时段:见详情

- 教学点:1个

- 开班时间:随到随学

- 课程价格:请咨询

- 已关注:841

- 优惠价格:请咨询

- 咨询电话: 400-008-6280

- 微信咨询:tan4811

柳州C/C++语言培训相关资料:

什么是网络威胁?威胁网络安全的攻击方式有哪些?

对网络信息的保密性、完整性、可用性、可控性以及不可否认性造成的伤害称为威胁,威胁的具体体现称为攻击。威胁的强弱与网络系统本身有关,对于同一种威胁,网络系统本身越强大胁相对就较弱。

对网络的威胁分为对设备和硬件等的物理威胁,以及软件威胁。物理威胁一般指设备和硬件造成的威胁,这种威胁主要来源于设备和硬件所处的环境。在组建网络时通过各种安全措施可有效避免此类威胁。软件威胁主要指人类通过软件方式攻击网络,威胁网络安全。前人为攻击方式分为流量分析和主动攻击两种。

1、 流量分析

流量分析(trafficanalysis)也称为截取,是一种非显式的威胁,通常难以检测。攻击者往往只是观察和分析通信实体的通信内容,不会直接干扰通信过程。虽然流量分析不会对通信过程产生直接、显式的威胁,但攻击者可能从通信内容中了解数据的性质、获取通信实体的身份和地址,利用这些间接信息,对通信实体本身进行攻击。

2、主动攻击

主动攻击的方式有很多,与流量分析相比,这种威胁更加直接。常见的主动攻击方式有篡改、恶意程序员和拒绝服务等。

(1) 篡改

篡改是指攻击者通过某种方式中断通信实体间的报文传输,或更改、伪造报文发送给接受方。这种攻击方式也称之为“更改报文流”。

(2)恶意程序

恶意程序( rogue program)指会对计算机功能产生影响的一些程序,也称为计算机病毒,是编制者在计算机程序中插入的破坏计算机功能或数据的代码,可自我复制,具有传播性、隐蔽

性、感染性、潜伏性、可激发性、表现性或者破坏性。恶意程序能将自身附着在各种类型的文件上,当文件被复制,或从一个用户传送到另一个用户时,它就随文件蔓延开来。

根据病毒的功能,病毒又分为传输后自动启动的蠕虫病毒( computer worm)执行恶意程序而非所声明功能的特洛伊木马( Trojan horse)在运行环境满足一定条件时执行一些特殊功能的逻辑炸弹( logic bomb)等。

(3)拒绝服务

拒绝服务( Denial of service,DoS)指攻击者以向服务器发送大量垃圾信息或干扰信息的方式,使服务器无法向正常用户提供服务的现象。

网络攻击的形式是多样的,发起时机又是不可测的,人们应主动提高网络自身的防御能力对破坏的承受能力以及自我修复的能力,以保证网络安全。

C++ 开发语言,主导编程世界的地位

C语言属于高级语言,具有可移植性,面向过程的,贴近底层、运行速度快

1、应用广泛

C++ 语言广泛的用于基础软件、桌面系统、网络通信、音频视频、游戏娱乐等诸多领域,是世界上使用最广泛的编程语言之一

80%大型网络游戏 由C++编程语言开发 |

大部分基础软件是由 C++编程语言开发 |

90%以上桌面系统 都是由C++语言编写 |

C/C++ 技术在网络通信 方面应用巨大 |

2、稳居前列

| 据世界权威语言排行榜(TIOBE)的最新数据显示(2019 年 3 月),C和C++ 语言已分别名列排行榜的第二和第四的位置。 |

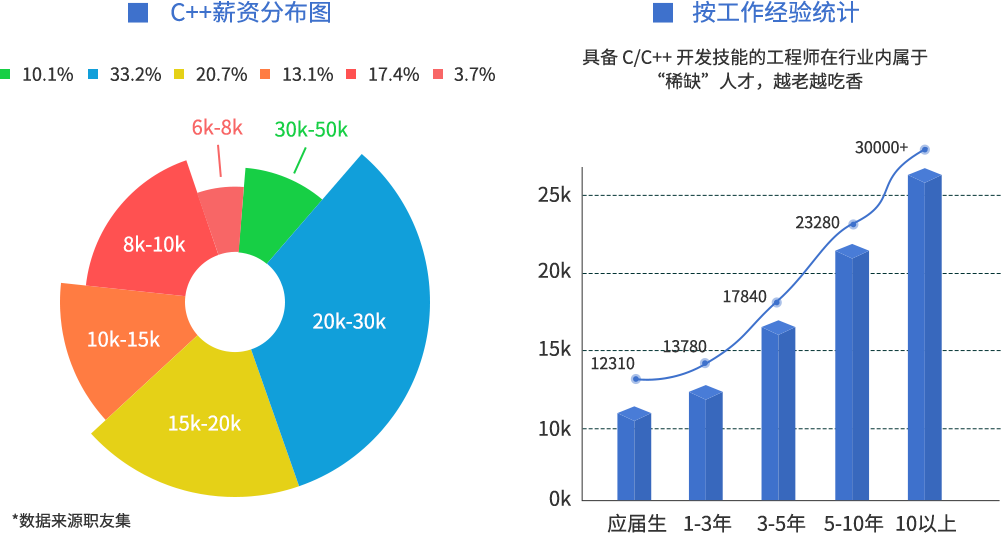

C++ 软件人才稀缺,职业发展前景广

C++软件工程师在企业需求中呈上升趋势,人才需求发展处于坚挺状态

| 可从事行业:算法实现 网络安全 物联网 图形 / 视频 / 多媒体处理 底层数据处理 区块链 负载均衡 反向代理 |

19年迭代,课程源自企业需求,紧跟时代

达内每一期课程大纲,由研发组结合热点技术与企业需求不断完善

| 课程内容: • 计算机概述 • 标准 C 基础语法 • 数据结构和算法 学习目标 计算机概述,Linux Eclipse 开发环境搭建 基本数据类型,流程控制,数组 俄罗斯方块 各种存储结构优劣对比,排序算法优劣对比 | |||

| 课程内容 • Linux 文件系统 • Linux 内存管理 • Linux 进程管理 • Linux 线程管理 • 网络通讯开发 学习目标 掌握文件的打开与关闭、文件的读写、系统与标准I/O 掌握子进程创建、进程间通讯、信号捕获和处理 掌握线程创建、线程同步技术 | |||

| 课程内容 • C++ 基础 • OOP • 异常和 IO 流 • QT 开源框架库 • C++ 模板 • STL 标准模板库 • MySQL 学习目标 熟悉名字空间、各种数据类型的操作 熟练掌握C++ 各种异常情况处理,输入输出流操作 掌握QT 开源框架库的使用 了解C++ 泛化数据类型技术原理和实现 掌握STL 十大容器使用 | |||

| 课程内容 • Windows 编程基础 • Windows 窗口 • Windows 线程管理 • MFC 框架总揽 • 视图架构 • MFC 序列化 • MFC 网络通讯 • ADO 接口 学习目标 掌握窗口的注册、窗口的创建、消息机制、资源的使用 了解MFC 的概述、程序启动机制、窗口创建机制 掌握文件操作、永久保存机制 掌握ADO 接口访问数据库技术 | |||

| 课程内容 • 网络安全概述 • 网络协议栈 • 密钥 • 内核加固 • 网络诱骗 • 防火墙 • 垃圾邮件过滤 • 恶意代码检测 • 嗅探器 学习目标 网络安全开发编码原理和切入点的剖析 对称秘钥、公钥秘钥的原理解析 针对木马攻击程序的反响渗透和注入技术 防火墙技术工作原理解析 各种抓包工具工作原理 | |||

多领域项目实战,助你职位发展先人一步

项目落地+重构,助你不仅能编程-更精编程

| 阶段项目一 |

根据当天知识点,搭建或重构项目,深谙不同编程方式的区别,选择合适的实现方式。 |

HTTP服务器 WebServes Web服务器可以解析客户端发来HTTP协议,根据用户请求,给予响应数据(静态网页,图片或动态页面)。

| |

| 阶段项目二 |

根据当天知识点,搭建或重构项目,深谙不同编程方式的区别,选择合适的实现方式。 |

网络爬虫 WebCrawler 搜索引擎的信息源自互联网,通过“网络爬虫”将整个“互联网”的海量信息获取到本地.(搜索引擎的入口)

| |

| 阶段项目三 |

根据当天知识点,搭建或重构项目,深谙不同编程方式的区别,选择合适的实现方式。 |

电信计费系统 DMS 电信部门针对电信用户登录信息进行采集,分析,传输,存储,以此作为对电信用户资费的依据。

| |

| 阶段项目四 |

根据当天知识点,搭建或重构项目,深谙不同编程方式的区别,选择合适的实现方式。 |

远程监控 Remote Control 取消远程机所有的输入控制功能,实现本地机监视并控制远程机的所有输入输出操作。

|

扫描二维码免费领取试听课程

登录51乐学网

注册51乐学网